Nutzen vom Trusted Platform Module (TPM)

Definition

Das Trusted Platform Module ist ein Prozessor auf der Hauptplatine eines Computers der sicherheitsrelevante Funktionen zur Verfügung stellt.

Das TPM arbeitet mit eigener Firmware unabhängig vom Betriebssystem und kommuniziert über eine standardisierte Schnittstelle mit diesem [1, S. 35].

Die TPM Spezifikation wird von der Trusted Computing Group gepflegt.

Funktionen eines TPMs

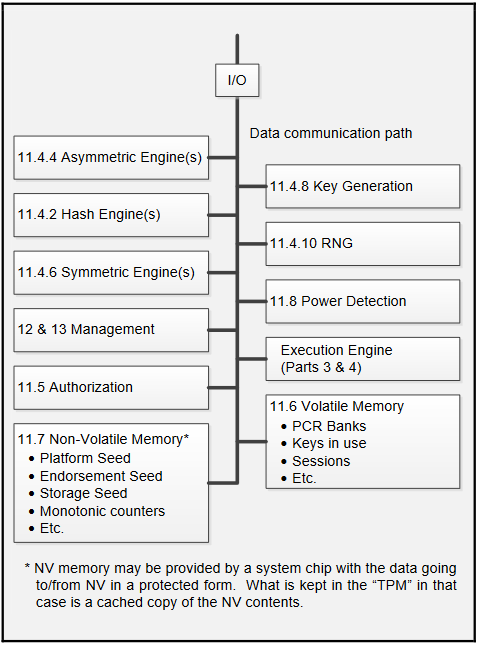

Das TPM ist in der Lage verschiedene sicherheitsrelevante Operationen auszuführen. Dazu gehören die Berechnung von Hash´s, die Generierung von Zufallszahlen, das Erstellen von symmetrischen Schlüssel oder asymmetrischen Schlüsselpaaren sowie das Zurverfügungstellen eines geschützten nicht flüchtigen Speichers. Diese und weitere Funktionnen sind in nachfolgendem Blockschaltbild eines TPMs dargestellt:

Boot Prozess mit TPM

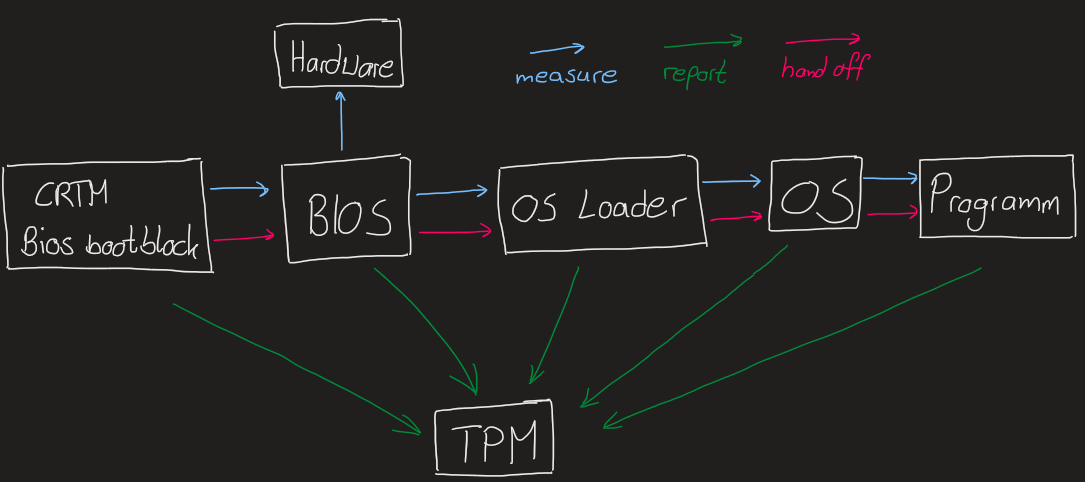

Dem TPM liegt das Konzept der Chain of Trust (Vertrauenskette) zu Grunde. Dabei verifiziert das vordere Element jeweils die Vertrauenswürdigkeit des nachfolgenden Elements. Das erste Element in der Kette wird auch Root of Trust (Wurzel) genannt und verifiziert die Vertrauenswürdigkeit aller nachfolgenden Elemente. Das Trusted Platform Module ist dafür ausgelegt diese Root of Trust zu garantieren.

Die Measurements werden in Form von Hashs gespeichert, die mit den Hashs früherer Messungen verglichen werden können. So ist es möglich Veränderungen zu erkennen die auf Schadsoftware hindeuten.

Anwendungsfälle

Windows nutzt TPMs u.a. für folgende Dienste:

- Windows Hello

- BitLocker Laufwerksverschlüsselung

Weiterführende Links

[1] Trusted Platform Module Library Part 1: Architecture, Rev 01.59, Trusted Computing Group 08.11.2019. Verfügbar: https://trustedcomputinggroup.org/wp-content/uploads/TCG_TPM2_r1p59_Part1_Architecture_pub.pdf

[2] P. Congdon, "Trusted Computing Overview", HP, Palo Alto, CA, USA, 2004. [Online]. Verfügbar: https://www.ieee802.org/1/files/public/docs2004/af-congdon-tcg-overview-1104.pdf